شركة Google أصدرت Chrome 99.0.4844.84 لمستخدمي أنظمة التشغيل Windows و Mac و Linux لمعالجة خطأ يوم صفر zero-day bug شديد الخطورة يتم استغلاله.

قال بائع المتصفح في تقرير استشاري للأمان نُشر يوم الجمعة: "تدرك Google أن استغلال CVE-2022-1096 موجود".

يتم طرح الإصدار 99.0.4844.84 بالفعل في جميع أنحاء العالم في قناة Stable Desktop، وتقول Google إن الأمر قد يستغرق أسابيع حتى يصل إلى قاعدة المستخدمين بأكملها.

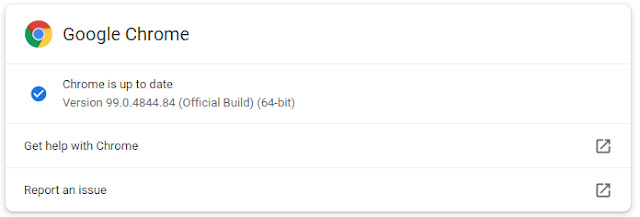

كان هذا التحديث متاحًا من خلال الانتقال إلى قائمة Chrome> مساعدة Help> حول Google Chrome.

سيقوم متصفح الويب أيضًا بالتحقق التلقائي من التحديثات الجديدة وتثبيتها تلقائيًا بعد الإطلاق التالي.

قال بائع المتصفح في تقرير استشاري للأمان نُشر يوم الجمعة: "تدرك Google أن استغلال CVE-2022-1096 موجود".

يتم طرح الإصدار 99.0.4844.84 بالفعل في جميع أنحاء العالم في قناة Stable Desktop، وتقول Google إن الأمر قد يستغرق أسابيع حتى يصل إلى قاعدة المستخدمين بأكملها.

كان هذا التحديث متاحًا من خلال الانتقال إلى قائمة Chrome> مساعدة Help> حول Google Chrome.

سيقوم متصفح الويب أيضًا بالتحقق التلقائي من التحديثات الجديدة وتثبيتها تلقائيًا بعد الإطلاق التالي.

لم يتم الكشف عن تفاصيل الاستغلال..

خطأ اليوم الصفري zero-day الذي تم إصلاحه (تم تتبعه كـ CVE-2022-1096) هو ضعف ارتباك شديد الخطورة high severity type confusion weakness في محرك Chrome V8 JavaScript تم الإبلاغ عنه بواسطة باحث أمان مجهول.

بينما تؤدي عيوب الارتباك في النوع عمومًا إلى تعطل المتصفح بعد الاستغلال الناجح من خلال قراءة أو كتابة الذاكرة خارج حدود المخزن المؤقت، يمكن للمهاجمين أيضًا استغلالها لتنفيذ تعليمات برمجية عشوائية.

على الرغم من أن Google قالت إنها رصدت هجمات تستغل يوم الصفر هذا، إلا أن الشركة لم تشارك التفاصيل الفنية أو المعلومات الإضافية المتعلقة بهذه الحوادث.

وقالت جوجل: "قد يتم تقييد الوصول إلى تفاصيل الأخطاء والروابط حتى يتم تحديث غالبية المستخدمين بإصلاح".

"سنحتفظ أيضًا بالقيود إذا كان الخطأ موجودًا في مكتبة تابعة لجهة خارجية تعتمد عليها المشروعات الأخرى بالمثل، ولكن لم يتم إصلاحها بعد".

يجب أن يتوفر لمستخدمي Google Chrome الوقت الكافي لترقية Chrome ومنع محاولات الاستغلال حتى يصدر بائع المتصفح مزيدًا من المعلومات.

خطأ اليوم الصفري zero-day الذي تم إصلاحه (تم تتبعه كـ CVE-2022-1096) هو ضعف ارتباك شديد الخطورة high severity type confusion weakness في محرك Chrome V8 JavaScript تم الإبلاغ عنه بواسطة باحث أمان مجهول.

بينما تؤدي عيوب الارتباك في النوع عمومًا إلى تعطل المتصفح بعد الاستغلال الناجح من خلال قراءة أو كتابة الذاكرة خارج حدود المخزن المؤقت، يمكن للمهاجمين أيضًا استغلالها لتنفيذ تعليمات برمجية عشوائية.

على الرغم من أن Google قالت إنها رصدت هجمات تستغل يوم الصفر هذا، إلا أن الشركة لم تشارك التفاصيل الفنية أو المعلومات الإضافية المتعلقة بهذه الحوادث.

وقالت جوجل: "قد يتم تقييد الوصول إلى تفاصيل الأخطاء والروابط حتى يتم تحديث غالبية المستخدمين بإصلاح".

"سنحتفظ أيضًا بالقيود إذا كان الخطأ موجودًا في مكتبة تابعة لجهة خارجية تعتمد عليها المشروعات الأخرى بالمثل، ولكن لم يتم إصلاحها بعد".

يجب أن يتوفر لمستخدمي Google Chrome الوقت الكافي لترقية Chrome ومنع محاولات الاستغلال حتى يصدر بائع المتصفح مزيدًا من المعلومات.

تصحيح Chrome zero-day الثانى هذا العام

من خلال هذا التحديث، عالجت Google خطأ zero-day الثاني على Chrome منذ بداية عام 2022، والآخر (تم تتبعه كـ CVE-2022-0609) تم تصحيحه الشهر الماضي.

كشفت مجموعة تحليل التهديدات Threat Analysis Group (TAG) من Google أن قراصنة الدولة المدعومين من كوريا الشمالية استغلوا CVE-2022-0609 قبل أسابيع من تصحيح فبراير. تم العثور على أول علامة على الاستغلال النشط في 4 يناير 2022.

تم استغلال zero-day من قبل مجموعتين منفصلتين من التهديدات تدعمهما حكومة كوريا الشمالية في حملات لدفع البرامج الضارة عبر رسائل البريد الإلكتروني التصيدية باستخدام إغراءات وظيفية مزيفة ومواقع ويب مخترقة تستضيف إطارات iframe مخفية لخدمة مجموعة استغلال.

وأوضح الباحثون أن "رسائل البريد الإلكتروني تحتوي على روابط تنتحل المواقع الشرعية للبحث عن عمل مثل إنديد و ZipRecruiter".

"في حالات أخرى، لاحظنا مواقع ويب مزيفة- تم إنشاؤها بالفعل لتوزيع trojanized cryptocurrency applications - تستضيف إطارات iframe وتوجه زوارها إلى مجموعة أدوات الاستغلال".