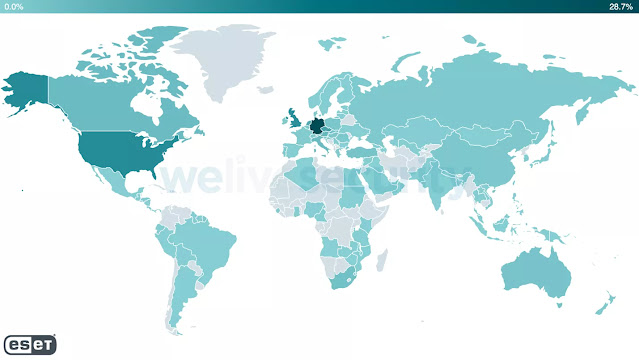

يتم استهداف أربعة ثغرات zero-day في Microsoft Exchange من قبل ما لا يقل عن 10 مجموعات متسللين للتهديد المستمر المتقدم (Advanced Persistent Threat APT)، مع أبواب خلفية لشبكة الويب- والتي تسمح بالتحكم عن بعد في الخادم عبر متصفح الويب- يتم تثبيتها على حوالي 5000 خوادم تمتد عبر 115 دولة مختلفة.

ظهرت أربع ثغرات في Microsoft Exchange Server في الأخبار الأسبوع الماضي، عندما سمعنا أن مجموعة قرصنة صينية استهدفت خوادم البريد الإلكتروني لحوالي 30 ألف مؤسسة حكومية وتجارية أمريكية. تم تصحيح الثغرات بواسطة Microsoft، لكن مجموعة القرصنة المعروفة باسم "Hafnium" ضاعفت جهودها التي تستهدف خوادم غير مصححة.

وجدت شركة الأبحاث الأمنية ESET أن ما لا يقل عن 10 مجموعات APT تستفيد من الثغرات في محاولة لتسوية الخوادم في جميع أنحاء العالم. من بين المجموعات المحددة Winniti Group و Calypso و Tick والمزيد.

تضيف الشركة الأمنية أنه "في الأيام القليلة الماضية، كان باحثو ESET يراقبون عن كثب عدد عمليات اكتشاف قشرة الويب لهذه الثغرات. في تاريخ النشر، لاحظنا أكثر من 5000 خادم فريد في أكثر من 115 دولة حيث تم وضع علامة على قذائف الويب". باستخدام عمليات استغلال Exchange Server لتثبيت قذائف الويب، يمكن للقراصنة الحصول على تحكم عن بعد بالخادم عبر مستعرض ويب.

ظهرت أربع ثغرات في Microsoft Exchange Server في الأخبار الأسبوع الماضي، عندما سمعنا أن مجموعة قرصنة صينية استهدفت خوادم البريد الإلكتروني لحوالي 30 ألف مؤسسة حكومية وتجارية أمريكية. تم تصحيح الثغرات بواسطة Microsoft، لكن مجموعة القرصنة المعروفة باسم "Hafnium" ضاعفت جهودها التي تستهدف خوادم غير مصححة.

وجدت شركة الأبحاث الأمنية ESET أن ما لا يقل عن 10 مجموعات APT تستفيد من الثغرات في محاولة لتسوية الخوادم في جميع أنحاء العالم. من بين المجموعات المحددة Winniti Group و Calypso و Tick والمزيد.

تضيف الشركة الأمنية أنه "في الأيام القليلة الماضية، كان باحثو ESET يراقبون عن كثب عدد عمليات اكتشاف قشرة الويب لهذه الثغرات. في تاريخ النشر، لاحظنا أكثر من 5000 خادم فريد في أكثر من 115 دولة حيث تم وضع علامة على قذائف الويب". باستخدام عمليات استغلال Exchange Server لتثبيت قذائف الويب، يمكن للقراصنة الحصول على تحكم عن بعد بالخادم عبر مستعرض ويب.

تبعًا لذلك التقرير، تم اكتشاف نشاط برامج الفدية أيضًا حيث يحاول المتسللون الاستفادة من التصحيح البطيء على خوادم Exchange، مع "مضاعفة معدلات الهجوم كل بضع ساعات". يقوم برنامج الفدية المسمى "DearCry" بتشفير البريد الإلكتروني على خوادم Exchange غير المصححة للمطالبة لاحقًا بالدفع من الضحايا لإصدار البيانات.

Microsoft Defender customers utilizing automatic updates do not need to take additional action to receive these protections. On-premises Exchange Server customers should prioritize the security updates outlined here: https://t.co/DL1XWnitYO

— Microsoft Security Intelligence (@MsftSecIntel) March 12, 2021

الخط السفلي؟ يجب على المؤسسات تصحيح خوادمها باستخدام تحديث Microsoft على سبيل الاستعجال، قبل التحقق بعناية من السجلات لمعرفة ما إذا تم تثبيت قذائف الويب بالفعل.

لمزيد من الحماية للخوادم، تُنصح المؤسسات بتقييد الوصول إلى الشبكة للمستخدمين (عبر VPN، على سبيل المثال). يجب أن يحمي هذا الخوادم من كل من عمليات الاستغلال الحالية وأي ثغرات مستقبلية تظهر حتماً في السنوات القادمة.