لقد تطور نظام التسليم لسرقة معلومات Gootkit إلى إطار عمل معقد وخفي، مما أكسبه اسم Gootloader، وهو الآن يدفع مجموعة متنوعة من البرامج الضارة عبر مواقع WordPress التي تم اختراقها وتقنيات تحسين محركات البحث الضارة لنتائج Google.

بصرف النظر عن زيادة عدد الحمولات payloads، شوهد Gootloader يوزعها عبر مناطق متعددة من مئات الخوادم المخترقة النشطة في جميع الأوقات.

بصرف النظر عن زيادة عدد الحمولات payloads، شوهد Gootloader يوزعها عبر مناطق متعددة من مئات الخوادم المخترقة النشطة في جميع الأوقات.

تبدأ المنتديات الوهمية تدفق البرامج الضارة Fake forums start the malware flow

تم رصد حملات البرامج الضارة Malware التي تعتمد على آلية Gootloader العام الماضي لتقديم برامج الفدية REvil ransomware إلى أهداف في ألمانيا. يمثل هذا النشاط إعادة تشغيل عمليات Gootkit التي استغرقت استراحة طويلة بعد تسرب البيانات في نهاية عام 2019.

أعاد الممثلون تجميعهم من خلال تشكيل شبكة واسعة من مواقع WordPress التي تم اختراقها واستخدام التسمم بـ SEO لتظهر في منتدى Google منشورات وهمية تحتوي على روابط ضارة.

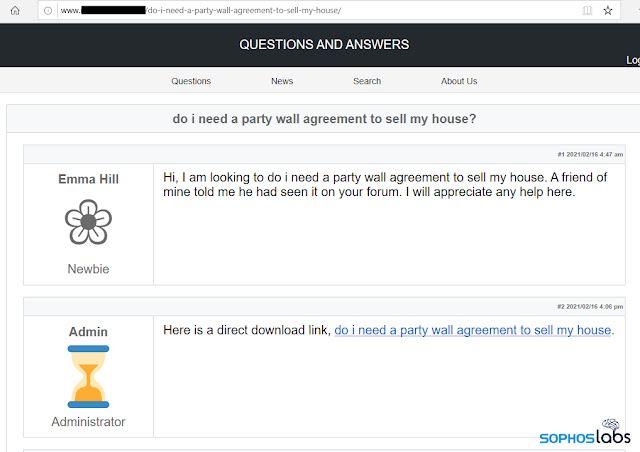

تظهر لوحات الرسائل المزيفة فقط للزوار من مناطق جغرافية محددة وتقدم لهم "مناقشة discussion" يُزعم أنها تحتوي على إجابة استعلامهم في منشور من "مسئول الموقع"، الذي ينشر رابطًا إلى ملف ضار.

يقدر تقرير اليوم من شركة الأمن السيبراني Sophos أن Gootloader يتحكم في حوالي 400 خادم نشط في أي وقت يستضيف مواقع ويب شرعية مخترقة.

يقول الباحثون إن الفاعل قام بتعديل نظام إدارة المحتوى (Content Management System CMS) للمواقع المخترقة لإظهار لوحات الرسائل المزيفة للزوار من مواقع محددة.

في مثال لموقع تم الاستيلاء عليه وهو جزء من إطار عمل Gootloader، يبدو أن منشور المنتدى الوهمي يوفر إجابة لاستعلام بحث محدد للغاية يتعلق بالمعاملات العقارية.

ومع ذلك، فإن النتيجة موجودة على موقع لممارسة طبية لحديثي الولادة ليس لها أي شيء مشترك مع الموضوع الذي يتم البحث عنه، "ومع ذلك فهي النتيجة الأولى التي تظهر في استعلام حول نوع محدد للغاية من اتفاقية العقارات".

بصرف النظر عن الحمولة النموذجية، Gootkit و REvil ransomware، فقد لوحظ Gootloader أيضًا لتقديم Kronos trojan ومجموعة أدوات محاكاة تهديد Cobalt Strike.

وفقًا لـ Sophos، تستهدف حملات Gootloader الزوار من الولايات المتحدة وألمانيا وكوريا الجنوبية. دولة أخرى تم استهدافها سابقًا هي فرنسا.

يؤدي النقر فوق الارتباط إلى نقل الزائر إلى أرشيف مضغوط لملف JavaScript يعمل بمثابة العامل الأولي. يلاحظ Sophos أن هذه هي المرحلة الوحيدة التي يتم فيها كتابة ملف على القرص ويتم نشر جميع البرامج الضارة الأخرى في ذاكرة النظام، لذلك لا تستطيع أدوات الأمان التقليدية اكتشافها.

تبدو جميع مشاركات المنتدى متشابهة، بغض النظر عن لغتها. إذا لم يتطابق الزائر مع الملف الشخصي المستهدف، فسيرى صفحة مزيفة بها نص يبدو طبيعيًا في البداية ، لكنه يتحول إلى عرض غير مفهوم في النهاية.

بصرف النظر عن الحمولة النموذجية، Gootkit و REvil ransomware، فقد لوحظ Gootloader أيضًا لتقديم Kronos trojan ومجموعة أدوات محاكاة تهديد Cobalt Strike.

وفقًا لـ Sophos، تستهدف حملات Gootloader الزوار من الولايات المتحدة وألمانيا وكوريا الجنوبية. دولة أخرى تم استهدافها سابقًا هي فرنسا.

يؤدي النقر فوق الارتباط إلى نقل الزائر إلى أرشيف مضغوط لملف JavaScript يعمل بمثابة العامل الأولي. يلاحظ Sophos أن هذه هي المرحلة الوحيدة التي يتم فيها كتابة ملف على القرص ويتم نشر جميع البرامج الضارة الأخرى في ذاكرة النظام، لذلك لا تستطيع أدوات الأمان التقليدية اكتشافها.

تبدو جميع مشاركات المنتدى متشابهة، بغض النظر عن لغتها. إذا لم يتطابق الزائر مع الملف الشخصي المستهدف، فسيرى صفحة مزيفة بها نص يبدو طبيعيًا في البداية ، لكنه يتحول إلى عرض غير مفهوم في النهاية.

التقلبات والمنعطفات في سلسلة العدوى Twists and turns of the infection chain

تم إخفاء حمولة JavaScript الأولية مرتين لتفادي الاكتشاف من حلول مكافحة الفيروسات التقليدية. يتضمن أيضًا طبقتين من التشفير للسلاسل ونقاط البيانات التي تتعلق بالمرحلة التالية من الهجوم، وهو الغرض الوحيد من الشفرة الضارة.

إذا نجح الانتقال إلى المرحلة الثانية، فإن خادم Gootloader والتحكم (C2) يسلم سلسلة من القيم الرقمية التي تمثل أحرف ASCII، والتي يتم تحميلها في ذاكرة النظام.

“This stage contains a large blob of data that it, first, decodes from its numeric value into text, then writes directly into a series of keys in the Windows Registry, under the HKCU\Software hive” - Sophos

لوحظت نفس الطريقة في العام الماضي من قبل Malwarebytes عندما حلل الباحثون تسليم REvil ransomware إلى أهداف ألمانية عبر إطار عمل تسليم Gootkit.

في الخطوة التالية، يتم إنشاء إدخال التشغيل التلقائي لبرنامج PowerShell النصي بحيث يتم تحميله عند كل إعادة تشغيل للنظام. والغرض من ذلك هو فك ترميز المحتويات المكتوبة مسبقًا في مفاتيح التسجيل. ينتهي هذا في النهاية بتنزيل الحمولة النهائية، والتي يمكن أن تكون Gootkit أو REvil أو Kronos أو Cobalt Strike.

يقول Sophos أن أحدث عينات Gootloader تستخدم السجل لتخزين حمولتين، وهما C # صغير قابل للتنفيذ وهو مسئول عن استخراج ملف تنفيذي ثانٍ من البيانات المخزنة في سجل Windows.

هذا الملف القابل للتنفيذ الثاني هو الحمولة النهائية لـ Gootloaders، وهو حاقن dotNET وسيط ينشر برنامجًا ضارًا يستند إلى Delphi باستخدام تقنية تجويف العملية.

رأى Sophos تطبيقين شرعيين على الأقل مستخدمين لهذه العملية: مكون نظام ImagingDevices.exe المتوفر في Windows و Embarcadero External Translation Manager.

يقول Sophos أن أحدث عينات Gootloader تستخدم السجل لتخزين حمولتين، وهما C # صغير قابل للتنفيذ وهو مسئول عن استخراج ملف تنفيذي ثانٍ من البيانات المخزنة في سجل Windows.

هذا الملف القابل للتنفيذ الثاني هو الحمولة النهائية لـ Gootloaders، وهو حاقن dotNET وسيط ينشر برنامجًا ضارًا يستند إلى Delphi باستخدام تقنية تجويف العملية.

رأى Sophos تطبيقين شرعيين على الأقل مستخدمين لهذه العملية: مكون نظام ImagingDevices.exe المتوفر في Windows و Embarcadero External Translation Manager.

يعد برنامج دلفي الضار هذا هو الرابط الأخير في سلسلة العدوى لأنه يتضمن نسخة مشفرة من REvil أو Gootkit أو Cobalt Strike أو Kronos. يقوم بفك تشفير الحمولة التي يحملها وينفذها في الذاكرة.

كل هذه التقلبات والانعطافات في كل مرحلة من مراحل الهجوم تمنح المهاجم بعض الوقت لتنفيذ حملاته حيث يمكن لمحللي البرامج الضارة قضاء الكثير من الوقت في فهم كل خطوة في سلسلة العدوى.

علاوة على ذلك، يقول Sophos أن هناك العديد من الاختلافات لطرق التسليم التي تتضمن نصوص PowerShell إضافية أو وحدات Cobalt Strike أو ملفات تنفيذية لحاقن الكود.

كل هذه التقلبات والانعطافات في كل مرحلة من مراحل الهجوم تمنح المهاجم بعض الوقت لتنفيذ حملاته حيث يمكن لمحللي البرامج الضارة قضاء الكثير من الوقت في فهم كل خطوة في سلسلة العدوى.

علاوة على ذلك، يقول Sophos أن هناك العديد من الاختلافات لطرق التسليم التي تتضمن نصوص PowerShell إضافية أو وحدات Cobalt Strike أو ملفات تنفيذية لحاقن الكود.

يقول الباحثون إن استخدام أدوات حظر البرامج النصية يمكن أن يبعد المستخدمين عن هذا التهديد حيث يمكنهم منع استبدال الصفحة التي تم اختراقها. ومع ذلك، فإن هذا الحل شائع لدى عدد قليل من المستخدمين ولا يزال هناك مجموعة كبيرة من الضحايا المحتملين.

نشرت Sophos تحليلًا تقنيًا لسلسلة عدوى Gootloader وأتاحت مؤشرات التسوية على صفحة GitHub وقاعدة Yara لملفات JavaScript الضارة.

نشرت Sophos تحليلًا تقنيًا لسلسلة عدوى Gootloader وأتاحت مؤشرات التسوية على صفحة GitHub وقاعدة Yara لملفات JavaScript الضارة.