تم العثور على ثلاث ثغرات أمنية في النظام الفرعي iSCSI الخاص بـ Linux kernel والتي قد تسمح للمهاجمين المحليين الذين يتمتعون بامتيازات مستخدم أساسية بالحصول على امتيازات الجذر على أنظمة Linux غير المصححة.

لا يمكن استغلال هذه الأخطاء الأمنية إلا محليًا، مما يعني أنه سيتعين على المهاجمين المحتملين الوصول إلى الأجهزة المعرضة للخطر من خلال استغلال ثغرة أمنية أخرى أو استخدام ناقل هجوم بديل.

أخطاء Linux kernel البالغة من العمر 15 عامًا

اكتشف باحثو GRIMM الأخطاء بعد 15 عامًا من إدخالها في عام 2006 خلال مراحل التطوير الأولية للنظام الفرعي iSCSI kernel.

وفقًا للـ Adam Nichols الباحث الأمني في GRIMM، تؤثر العيوب على جميع توزيعات Linux، ولكن لحسن الحظ، لا يتم تحميل وحدة النواة الضعيفة scsi_transport_iscsi افتراضيًا.

ومع ذلك، بناءً على استهداف مهاجمي توزيع Linux، يمكن تحميل الوحدة واستغلالها لتصعيد الامتيازات.

قال Nichols: "تقوم Linux kernel بتحميل الوحدات إما بسبب اكتشاف أجهزة جديدة أو لأن وظيفة النواة تكتشف أن الوحدة مفقودة". "من المرجح أن يتم إساءة استخدام حالة التحميل التلقائي الضمنية الأخيرة ويتم تشغيلها بسهولة بواسطة المهاجم، مما يمكنهم من زيادة هجوم سطح النواة kernel".

لا يمكن استغلال هذه الأخطاء الأمنية إلا محليًا، مما يعني أنه سيتعين على المهاجمين المحتملين الوصول إلى الأجهزة المعرضة للخطر من خلال استغلال ثغرة أمنية أخرى أو استخدام ناقل هجوم بديل.

أخطاء Linux kernel البالغة من العمر 15 عامًا

اكتشف باحثو GRIMM الأخطاء بعد 15 عامًا من إدخالها في عام 2006 خلال مراحل التطوير الأولية للنظام الفرعي iSCSI kernel.

وفقًا للـ Adam Nichols الباحث الأمني في GRIMM، تؤثر العيوب على جميع توزيعات Linux، ولكن لحسن الحظ، لا يتم تحميل وحدة النواة الضعيفة scsi_transport_iscsi افتراضيًا.

ومع ذلك، بناءً على استهداف مهاجمي توزيع Linux، يمكن تحميل الوحدة واستغلالها لتصعيد الامتيازات.

قال Nichols: "تقوم Linux kernel بتحميل الوحدات إما بسبب اكتشاف أجهزة جديدة أو لأن وظيفة النواة تكتشف أن الوحدة مفقودة". "من المرجح أن يتم إساءة استخدام حالة التحميل التلقائي الضمنية الأخيرة ويتم تشغيلها بسهولة بواسطة المهاجم، مما يمكنهم من زيادة هجوم سطح النواة kernel".

وأضاف Nichols: "في أنظمة CentOS 8 و RHEL 8 و Fedora، يمكن للمستخدمين غير المتميزين تحميل الوحدات المطلوبة تلقائيًا إذا تم تثبيت حزمة rdma-core". "في أنظمة Debian و Ubuntu، ستقوم الحزمة rdma-core بتحميل وحدتي kernel المطلوبتين تلقائيًا فقط إذا كان جهاز RDMA متاحًا. على هذا النحو، فإن الثغرة الأمنية محدودة في نطاقها".

الحصول على امتيازات الجذر root privileges عبر تجاوز KASLR

يمكن للمهاجمين إساءة استخدام الأخطاء لتجاوز ميزات أمان حظر الاستغلال مثل :

الحصول على امتيازات الجذر root privileges عبر تجاوز KASLR

يمكن للمهاجمين إساءة استخدام الأخطاء لتجاوز ميزات أمان حظر الاستغلال مثل :

Kernel Address Space Layout Randomization (KASLR)

Supervisor Mode Execution Protection (SMEP)

Supervisor Mode Access Prevention (SMAP)

and Kernel Page-Table Isolation (KPTI)

Supervisor Mode Execution Protection (SMEP)

Supervisor Mode Access Prevention (SMAP)

and Kernel Page-Table Isolation (KPTI)

يمكن أن تؤدي نقاط الضعف الثلاث إلى رفع الامتيازات المحلية وتسريب المعلومات وحرمان الخدمة:

CVE-2021-27365: heap buffer overflow (Local Privilege Escalation, Information Leak, Denial of Service)

CVE-2021-27363: kernel pointer leak (Information Leak)

CVE-2021-27364: out-of-bounds read (Information Leak, Denial of Service)

CVE-2021-27363: kernel pointer leak (Information Leak)

CVE-2021-27364: out-of-bounds read (Information Leak, Denial of Service)

تم تصحيح جميع الثغرات الأمنية الثلاثة اعتبارًا من 5.11.4 و 5.10.21 و 5.4.103 و 4.19.179 و 4.14.224 و 4.9.260 و 4.4.260، وأصبحت التصحيحات متاحة في Linux kernel الرئيسي في 7 مارس. لن يتم إصدار أي تصحيحات لإصدارات kernels غير المدعومة بموسوعة الحياة مثل 3.x و 2.6.23.

إذا قمت بالفعل بتثبيت أحد إصدارات Linux kernel، فلا يمكن اختراق جهازك في الهجمات التي تستغل هذه الأخطاء.

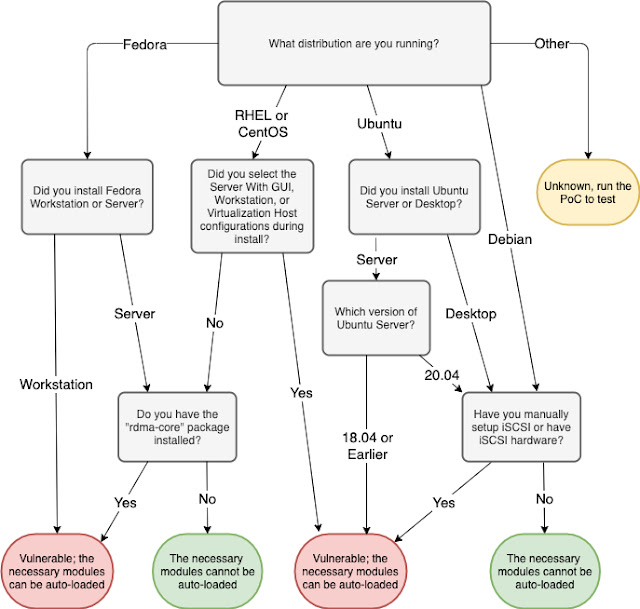

إذا لم تقم بتصحيح نظامك، يمكنك استخدام الرسم البياني أعلاه لمعرفة ما إذا كان جهازك عرضة لمحاولات الاستغلال.