Hezbollah hackers attack unpatched Atlassian servers at telcos, ISPs

تهاجم شركة Volatile Cedar، وهي مجموعة قراصنة متقدمة يعتقد أنها مرتبطة بوحدة حزب الله اللبنانية السيبرانية، بصمت الشركات في جميع أنحاء العالم في عمليات تجسس.

من المحتمل أن يكون ممثل التهديد قد تمكن من الوصول إلى أكثر من 250 خادمًا من Oracle و Atlassian ينتمون بشكل أساسي إلى المنظمات التي توفر الاتصالات المتنقلة والخدمات المستندة إلى الإنترنت.

الممثل المعروف أيضًا باسم الأرز اللبناني Lebanese Cedar، نشط منذ عام 2012 على الأقل لكنه سقط من رادار الباحثين في عام 2015. عادت عملياتهم إلى الظهور في أوائل عام 2020 مع ما يسميه الباحثون الأمنيون حملة BeardStache العالمية، والتي ربما تكون قد أضرّت بمئات الشركات.

من المحتمل أن يكون ممثل التهديد قد تمكن من الوصول إلى أكثر من 250 خادمًا من Oracle و Atlassian ينتمون بشكل أساسي إلى المنظمات التي توفر الاتصالات المتنقلة والخدمات المستندة إلى الإنترنت.

الممثل المعروف أيضًا باسم الأرز اللبناني Lebanese Cedar، نشط منذ عام 2012 على الأقل لكنه سقط من رادار الباحثين في عام 2015. عادت عملياتهم إلى الظهور في أوائل عام 2020 مع ما يسميه الباحثون الأمنيون حملة BeardStache العالمية، والتي ربما تكون قد أضرّت بمئات الشركات.

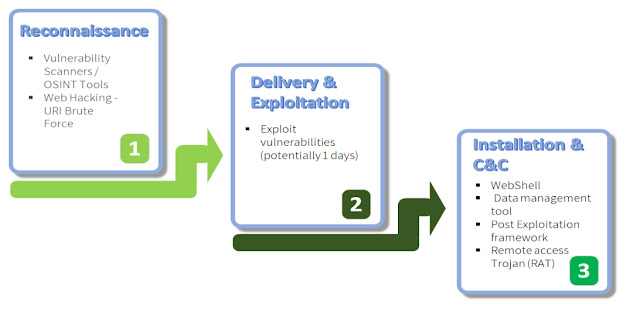

إعادة الاستثمار والاستغلال Recon and exploitation

في تقرير صدر اليوم، قالت شركة الأمن السيبراني ClearSky إن شركة Cedar اللبنانية يبدو أنها تركز على جمع المعلومات الاستخبارية وسرقة قواعد بيانات الشركة بمعلومات حساسة- مثل سجلات مكالمات العملاء والبيانات الخاصة في حالة شركات الاتصالات.

وفقًا للباحثين، يبذل ممثل التهديد جهودًا استطلاعية لاختيار ضحاياهم ويعتمد على الأدوات العامة للعثور عليهم. يستخدمون أدوات URI Brute Force (GoBuster و DirBuster) للبحث عن الدلائل المفتوحة التي قد تسمح بحقن قشرة الويب web shell injection.

يبحث Cedar اللبناني عن خوادم Atlassian Confluence و Atlassian Jira و Oracle Fusion Middleware غير مسبوقة. الثغرات الأمنية التي تم استغلالها هي CVE-2019-3396 و CVE-2019-11581 و CVE-2012-3152.

تختلف جغرافيا الدفعة الأخيرة من الضحايا من الشرق الأوسط إلى أمريكا وأوروبا، وتضم الولايات المتحدة والمملكة المتحدة ومصر والمملكة العربية السعودية والأردن والإمارات العربية المتحدة والسلطة الوطنية الفلسطينية.

تختلف جغرافيا الدفعة الأخيرة من الضحايا من الشرق الأوسط إلى أمريكا وأوروبا، وتضم الولايات المتحدة والمملكة المتحدة ومصر والمملكة العربية السعودية والأردن والإمارات العربية المتحدة والسلطة الوطنية الفلسطينية.

الحفاظ على الانظار Keeping a low profile

يقول ClearSky إن المجموعة ربما كانت نشطة على مدار السنوات الخمس الماضية ولكن عملياتها ظلت دون أن يلاحظها أحد بسبب تبني تكتيكات وتقنيات وإجراءات جديدة.

وفقًا لشركة الأمن، تمكنت شركة Cedar اللبنانية من الحفاظ على الأضواء من خلال:

- استخدام المرافق العامة لصدفة الويب كأداة اختراق رئيسية ونادرًا ما تعتمد على أدوات أخرى، مما أعاق الإسناد.

- تحويل نقطة الوصول الأولية من أجهزة الكمبيوتر إلى شبكة الضحية، وبعد ذلك إلى الخوادم المعرضة للخطر والمعرضة للإنترنت العام.

- إبقاء العمليات متباعدة حتى أن الباحثين الذين يراقبونها حولوا تركيزهم إلى تهديدات أخرى أكثر حداثة.

بدأ الباحثون بالتحقيق بعد اكتشاف أنشطة مشبوهة على الشبكة وأدوات قرصنة على أنظمة شركات متعددة. كشفت نظرة فاحصة عن إصدار جديد من Explosive RAT- أداة وصول عن بعد مرتبطة بـ Volatile Cedar- وصدفة الويب "Caterpillar".

يقول ClearSky إن المجموعة ربما كانت نشطة على مدار السنوات الخمس الماضية ولكن عملياتها ظلت دون أن يلاحظها أحد بسبب تبني تكتيكات وتقنيات وإجراءات جديدة.

وفقًا لشركة الأمن، تمكنت شركة Cedar اللبنانية من الحفاظ على الأضواء من خلال:

- استخدام المرافق العامة لصدفة الويب كأداة اختراق رئيسية ونادرًا ما تعتمد على أدوات أخرى، مما أعاق الإسناد.

- تحويل نقطة الوصول الأولية من أجهزة الكمبيوتر إلى شبكة الضحية، وبعد ذلك إلى الخوادم المعرضة للخطر والمعرضة للإنترنت العام.

- إبقاء العمليات متباعدة حتى أن الباحثين الذين يراقبونها حولوا تركيزهم إلى تهديدات أخرى أكثر حداثة.

بدأ الباحثون بالتحقيق بعد اكتشاف أنشطة مشبوهة على الشبكة وأدوات قرصنة على أنظمة شركات متعددة. كشفت نظرة فاحصة عن إصدار جديد من Explosive RAT- أداة وصول عن بعد مرتبطة بـ Volatile Cedar- وصدفة الويب "Caterpillar".

“’Caterpillar WebShell’ was found in most of the victims we investigated, in many of the systems we also found traces of “Explosive” RAT. We identified the specific open-source JSP file browser that was modified for the hackers’ purposes. We found that Lebanese Cedar deployed the payload of Explosive RAT into the victims’ network. Lebanese Cedar is the only known threat actor that uses this code” - ClearSky

خلال عمليات الاستجابة للحوادث، عثرت الشركة على ملفي JSP على خوادم الضحايا، تمت إضافتهما في تواريخ مختلفة بين يناير 2019 وأغسطس 2020. تم تثبيت الملفات في نفس الوقت على منافذ متعددة تعيد التوجيه إلى خادم Oracle.

يحذر ClearSky من أن خوادم Oracle التي تم الوصول إليها من قبل شركة Cedar اللبنانية لا تزال مفتوحة وهي أهداف سهلة للقراصنة الآخرين الذين يتطلعون إلى مهاجمة شبكات مزودي خدمات اتصالات متعددين أو الوصول إلى الملفات المتاحة.

يقول الباحثون أن الأرز اللبناني يجمع بين أدوات مفتوحة المصدر مع أدوات مخصصة، ومجموعة أدواتهم الحالية بما في ذلك قذيفة ويب كاملة، و RAT مخصص، و "أدوات تكميلية مختارة بعناية، بما في ذلك أدوات القوة الغاشمة URI".

يصف ClearSky الأرز اللبناني بأنه ممثل لديه القدرة على تطوير أدواته وتنظيم "هجمات متطورة ومصممة جيدًا" دون لفت الانتباه إلى عملياتهم. يسمح الاختيار الذكي للأدوات والتكتيكات ونواقل الهجوم بالمرور دون أن يلاحظها أحد.

يوفر تقرير الشركة تفاصيل فنية كاملة حول الهجمات التي تم التحقيق فيها ومؤشرات الاختراق التي تشمل بعض الخوادم الأصلية التي يستخدمها المتسللون.

يصف ClearSky الأرز اللبناني بأنه ممثل لديه القدرة على تطوير أدواته وتنظيم "هجمات متطورة ومصممة جيدًا" دون لفت الانتباه إلى عملياتهم. يسمح الاختيار الذكي للأدوات والتكتيكات ونواقل الهجوم بالمرور دون أن يلاحظها أحد.

يوفر تقرير الشركة تفاصيل فنية كاملة حول الهجمات التي تم التحقيق فيها ومؤشرات الاختراق التي تشمل بعض الخوادم الأصلية التي يستخدمها المتسللون.